BASES DE DATOS

¿Qué es una base de datos?

Una base de datos (cuya abreviatura es BD) es una entidad en la cual se pueden almacenar datos de manera estructurada, con la menor redundancia posible. Diferentes programas y diferentes usuarios deben poder utilizar estos datos. Por lo tanto, el concepto de base de datos generalmente está relacionado con el de red, ya que se debe poder compartir esta información. Generalmente se habla de un "Sistema de información" para designar a la estructura global que incluye todos los mecanismos para compartir datos.

¿Por qué utilizar una base de datos?

Una base de datos proporciona a los usuarios el acceso a datos, que pueden visualizar, ingresar o actualizar, en concordancia con los derechos de acceso que se les hayan otorgado. Se convierte más útil a medida que la cantidad de datos almacenados crece.

Una base de datos puede ser local, es decir que puede utilizarla solo un usuario en un equipo, o puede ser distribuida, es decir que la información se almacena en equipos remotos y se puede acceder a ella a través de una red.

Administración de bases de datos

Rápidamente surgió la necesidad de contar con un sistema de administración para controlar tanto los datos como los usuarios. La administración de bases de datos se realiza con un Sistema de Gestión de Bases de Datos (SGBD) también llamado DBMS (Database Management System). El DBMS es un conjunto de servicios (aplicaciones de software) que permite a los distintos usuarios un fácil acceso a la información y proporciona las herramientas para la manipulación de los datos encontrados en la base (insertar, eliminar, editar).

La principal ventaja de utilizar bases de datos es que múltiples usuarios pueden acceder a ellas al mismo tiempo.

ENTIDAD RELACIÒN

¿Qué es el modelo entidad-relación?

Como ya he comentado este modelo es solo y exclusivamente un método del que disponemos para diseñar estos esquemas que posteriormente debemos de implementar en un gestor de BBDD (bases de datos). Este modelo se representa a través de diagramas y está formado por varios elementos.

Este modelo habitualmente, además de disponer de un diagrama que ayuda a entender los datos y como se relacionan entre ellos, debe de ser completado con un pequeño resumen con la lista de los atributos y las relaciones de cada elemento.

Las entidades representan cosas u objetos (ya sean reales o abstractos), que se diferencian claramente entre sí.

Atributos

Los atributos definen o identifican las características de entidad (es el contenido de esta entidad). Cada entidad contiene distintos atributos, que dan información sobre esta entidad. Estos atributos pueden ser de distintos tipos (numéricos, texto, fecha...).

Relación

Es un vínculo que nos permite definir una dependencia entre varias entidades, es decir, nos permite exigir que varias entidades compartan ciertos atributos de forma indispensable.

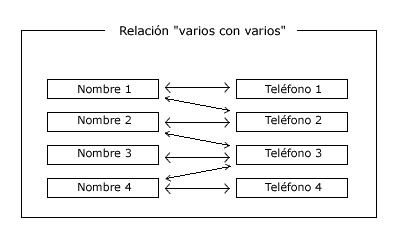

Relaciones de cardinalidad

Podemos encontrar distintos tipos de relaciones según como participen en ellas las entidades.

Uno a uno: Una entidad se relaciona únicamente con otra y viceversa.

Uno a varios o varios a uno: determina que un registro de una entidad puede estar relacionado con varios de otra entidad, pero en esta entidad existir solo una vez.

Varios a varios: determina que una entidad puede relacionarse con otra con ninguno o varios registros y viceversa.

Claves

Es el atributo de una entidad, al que le aplicamos una restricción que lo distingue de los demás registros (no permitiendo que el atributo específico se repita en la entidad) o le aplica un vínculo. Estos son los distintos tipos:

Super clave: aplica una clave o restricción a varios atributos de la entidad, para así asegurarse que en su conjunto no se repitan varias veces y así no poder entrar en dudas al querer identificar un registro.

Clave primaria: identifica inequívocamente un solo atributo no permitiendo que se repita en la misma entidad.

Clave externa o clave foránea: este campo tiene que estar estrictamente relacionado con la clave primaria de otra entidad, para así exigir que exista previamente esa clave.

PARADIGMAS DE CONTROL INTERNO

El término paradigma significa «ejemplo» o «modelo». En todo el ámbito científico, religioso u otro contexto etimológico, el término paradigma puede indicar el concepto de esquema formal de organización, y ser utilizado como sinónimo de marco teórico o conjunto de teorías.

No.

|

PARADIGMA ANTERIOR

|

PARADIGMA ACTUAL

|

1

|

“La responsabilidad del control estaba en manos sólo de los profesionales especializados” como los auditores internos.

|

”Todos los funcionarios tienen alguna responsabilidad explícita o implícita respecto al proceso de Control Interno”.

|

2

|

”Eran más importantes los controles que los riesgos”. Es decir, el diseño y funcionamiento de los controles se realizaba sin analizar previamente los riesgos relacionados con las operaciones a controlar.

|

Para la implantación y evaluación del proceso de Control Interno “resulta más efectivo centralizarse en los riesgos” de las operaciones y de la entidad a efecto de minimizar la posibilidad de implantar o relevar controles sobre aspectos que no ofrecen riesgo significativo, evitando la dilapidación de esfuerzos y recursos e interpretando cabalmente la relación costo – beneficio.

|

3

|

El Control Interno era concebido “como un sistema individual a cargo de terceras personas ajenas a la operación y añadido al resto de los sistemas administrativos y operativos”. Se consideraba al control como una carga adicional que debía soportar cada responsable operativo y que

absorbía parte del tiempo que debería dedicarle a la gestión propiamente dicha. |

Constituye “un proceso incorporado a los sistemas administrativos y operativos” y que no puede existir si no existen objetivos, metas, normas o criterios. Por esta razón, el concepto de control interno está íntimamente vinculado con la “administración por objetivos” para dar énfasis a los resultados concretos. Dicho proceso es llevado a cabo por el personal al mismo tiempo que realiza sus actividades. Es decir, que este proceso de control está formando parte de los sistemas, funciones o actividades que son desarrollados por el personal.

|

4

|

Un “mal necesario” que debía soportarse y que estaba impuesto por requerimientos externos para satisfacer necesidades formales de terceros no comprometidos con la gestión de la entidad.

|

Es “una ayuda” que se materializa por medio de la implantación de metodologías proactivas (Ejemplo: Evaluaciones periódicas llevadas a cabo por el propio personal de la entidad para la mejora de los mecanismos de control en los procesos, el diseño de otros o la eliminación de aquellos que ya no son útiles a los fines de la entidad) hacia el control que involucran al personal operativo generando motivación y compromiso e incrementando las posibilidades de alcanzar los objetivos establecidos.

|

5

|

Es un “mecanismo o práctica destinado a prevenir o identificar actividades no autorizadas”.

|

Es “cualquier esfuerzo “que se realice para aumentar las posibilidades de que se logren los objetivos de la entidad. Dicha generalización pretende un comportamiento orientado hacia la calidad procurando conformar una “cultura de control”.

|

UTILIDAD DE LOS SISTEMAS DE CONTROL INTERNO

Se dice que el control interno es una herramienta surgida de la imperiosa necesidad de accionar proactivamente a los efectos de suprimir y/o disminuir significativamente la multitud de riesgos a las cuales se hayan afectadas los distintos tipos de organizaciones, sean estos privados o públicos, con o sin fines de lucro. Partiendo de esto mencionamos la siguiente interpretación del control interno:

Es la base donde descansan las actividades y operaciones de una entidad; es decir, que las actividades de producción, distribución, financiamiento, administración, entre otras, son regidas por el Control Interno; además, es un instrumento de eficiencia y no un plan que proporciona un reglamento tipo policíaco o de carácter tiránico.

El mejor sistema de Control Interno, es aquel que no daña las relaciones de empresa a clientes y mantiene en un nivel de alta dignidad humana las relaciones de dirigentes y subordinados; su función es aplicable a todas las áreas de operación de los negocios, de su efectividad depende que la administración obtenga la información necesaria para seleccionar de las alternativas y las que mejor convengan a los intereses de la entidad.

OBJETIVOS DEL CONTROL INTERNO

Objetivo general

Conocer en qué consiste el control interno, así como su funcionamiento en la organización, su importancia dentro de la misma, sus componentes, los tipos de control interno que existen, así como los medios por los cuales puede ser evaluado, y los procesos para dicha evaluación.

Objetivos específicos

1. Definir el control interno, y determinar por qué es tan importante que funcione adecuadamente en una entidad.

2. Conocer los tipos de control interno que existen, con el propósito de identificar cada uno de ellos, y saber aplicarlos de acuerdo a las circunstancias.

3. Identificar los principios de control interno de acuerdo a su clasificación, e indicar cual es su función para el desarrollo del control interno.

4. Distinguir los principales componentes de control interno, y la utilidad que estos proporcionan al mismo.

5. Conocer los medios por los cuales el control interno puede ser evaluado, y la utilidad que el auditor da a los resultados que obtiene de la evaluación.

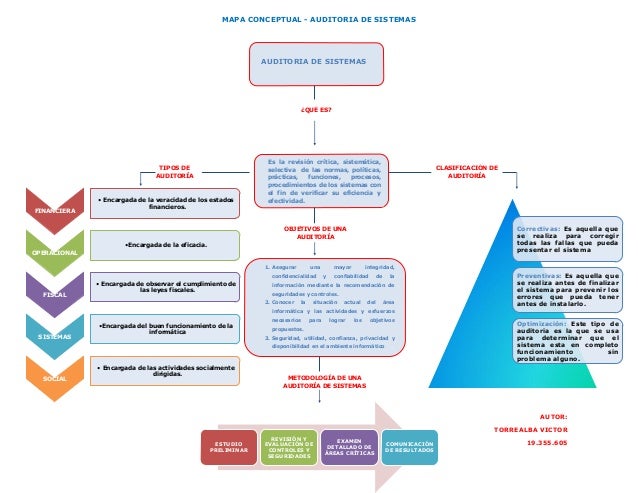

CLASES DE AUDITORIAS

AUDITORIA CON LA COMPUTADORA

Es la auditoria que se realiza con el apoyo de los equipos de cómputos y sus programas para evaluar cualquier tipo de actividades y operaciones no necesariamente computarizadas, pero si susceptibles de ser automatizadas; dicha auditoria se realizara también a las actividades del centro de sistemas y a sus componentes.

La principal característica de este tipo de auditoria es que, sea en un caso o en otro caso, o en ambos, se aprovecha la computadora y sus programas para la evaluación de las actividades a realizar, de acuerdo a las necesidades concretas del auditor, utilizando en cada caso las herramientas especiales del sistema y las tradicionales de la propia auditoria.

AUDITORIA SIN LA COMPUTADORA

Es la auditoria cuyos métodos, técnicas y procedimientos están orientados únicamente a la evaluación tradicional del comportamiento y valides de la transacciones económicas, administrativas y operacionales de un área de computo, y en si de todos los aspectos que afectan a las actividades que se utilizan sistemas informáticos, pero dicha evaluación se realiza sin el uso de sistemas computacionales.

Es también la evaluación tanto la estructura de organización, funciones y actividades de funcionarios de personal de un centro de cómputo, así como a los perfiles de sus puestos,

Como el de los reportes, informes y bitácoras de los sistemas, de la existencia y aplicación de planes, programas y presupuestos en dichos centro así como del uso aprovechamientos informáticos para la realización de actividades, operaciones y tareas. Así mismo en la evaluación de los sistemas de actividad y prevención de contingencia de la adquisición y el uso hardware, software y personal informático, y en si en todo lo relacionado con el centro de cómputo, pero sin el uso directos computacionales.

AUDITORIA ERGONÓMICA DE SISTEMAS COMPUTACIONALES

La ergonómica se define como la interacción entre humanos y los elementos de un sistema, a su vez esta es la una investigación metódica del lugar de trabajo, organización y tareas que muy probablemente mejore el desempeño humano y reduzca los errores. El principal objetivo de este ámbito son los consumidores y usuarios. El cual busca crear o adaptar productos y elementos de uso cotidiano para el manejo del personal, con el fin de optimizar la productividad del trabajador y del sistema de producción garantizando la satisfacción, la seguridad y salud de los trabajadores. En conclusión la auditoria ergonómica se encarga de adaptar el medio al hombre conforme al puesto de trabajo.

AUDITORIA A LA GESTIÓN INFORMÁTICA

Se enfoca exclusivamente a la revisión de las funciones y actividades de tipo administrativo que se realizan dentro de un centro de cómputo, tales como la planeación, organización, dirección y control de dicho centro. Se realiza con el fin de verificar el cumplimiento de las funciones y actividades asignadas a los funcionarios, empleados y usuarios de las áreas de sistematización, así también para revisar y evaluar las operaciones del sistema, el uso y protección de los sistemas de procesamiento, de los programas y de la información.

AUDITORIA A UN SISTEMA DE COMPUTO

Es el diagnóstico de estado ordenado y minucioso de los sistemas de información soportados por un equipo electrónico de procesamiento de datos.

AUDITORIA ALREDEDOR DE LA COMPUTADORA

Es la revisión especifica que se realiza a todo lo que está alrededor de

una equipo de cómputo, como son sus sistemas, actividades y funcionamiento,

evalúa los métodos y procedimientos de acceso y procesamiento de datos, la

emisión y almacenamiento de resultados, las actividades de planeación y

presupuestación del centro de cómputo, los aspectos operacionales y

financieros, la gestión administrativa de accesos al sistema, la atención a

usuarios y al desarrollo de nuevos sistemas, las comunicaciones internas y

externas y en si todos aquellos aspectos que contribuyen el buen funcionamiento

de una área de sistematización.

AUDITORIA DE LA SEGURIDAD DE SISTEMAS COMPUTACIONALES

Es la revisión exhaustiva, técnica y especializada que se realiza a todo

lo relacionado con la seguridad de un sistema computacional, de sus áreas y

personal, así como a las actividades, funciones y acciones preventivas y

correctivas que contribuyan a salvaguardar la seguridad de los equipos

computacionales, de las bases de datos, redes, sistemas, instalaciones y

usuarios del mismo. También la revisión de los planes contra contingencias y

medidas de protección para la información, los usuarios y los propios sistemas

computacionales.

AUDITORIA A LOS SISTEMAS DE REDES

Es la revisión exhaustiva, específica y especializada que se realiza a los

sistemas de redes de una empresa, considerando en la evaluación los tipos de

redes, arquitectura, topología, sus protocolos de comunicación, las conexiones,

accesos privilegios, administración y demás aspectos que repercuten en su

instalación, administración, funcionamiento y aprovechamiento. Es también la

revisión del software institucional de los recursos informáticos e información

de las operaciones, actividades y funciones que permiten compartir las bases de

datos, instalaciones, software y hardware de un sistema de red.

AUDITORIA INTEGRAL A LOS CENTROS DE COMPUTO

Este tipo de

auditoria, es una revisión exhaustiva, sistemática y global que se realiza por

medio de un equipo multidisciplinario de auditores (uso de expertos), debido a

que tienen que revisar todas las actividades y operaciones de un centro de

sistematización, con el fin de evaluar, en forma integral, el

procesamiento de datos, el uso adecuado de sus sistemas de cómputo, así

como la red de servicios de una empresa y el desarrollo correcto de las

funciones de sus áreas, personal y usuarios, para lograr así alcanzar los

objetivos de la empresa. También se puede decir que es la revisión de la

administración del sistema, del manejo y control de los sistemas operativos,

lenguajes, programas y paquetería de aplicación, así como de la administración

y control de proyectos, la adquisición del hardware y software, la adecuada

integración y uso de los recursos informáticos y de la existencia y

cumplimiento de las normas, políticas, estándares y procedimientos que regulan

la actuación del sistema, del personal y usuarios del centro de cómputo.

ESTÁNDARES DE AUDITORIA DE SISTEMAS

1. ISO 27001: Esta norma contiene los requisitos del sistema de gestión de seguridad de la información. Tiene su origen en la BS 7799-2:2002 y es la norma con arreglo a la cual se certifican por auditores externos los SGSI de las organizaciones. Enumera en forma de resumen los objetivos de control y controles que desarrolla la ISO 27002. Esta norma internacional (27001) especifica los requisitos para establecer, implantar, poner en funcionamiento, controlar, revisar, mantener y mejorar un SGSI documentado dentro del contexto global de los riesgos de negocio de la organización. Especifica los requisitos para la implantación de los controles de seguridad hechos a medida de las necesidades de organizaciones individuales o partes de las mismas

2. ISO 15504 (Spice): Sistema de calidad de productos software, combina ideas de CMM e ISO 9000. Sus derivados: ISO 15504-2, modelo de madurez ISO 15504-3, requisitos para evaluación de procesos ISO 15504-6, competencia, formación, etc. Propósito Evaluación del proceso de Ingeniería Mejora de proceso de ingeniería Determinación de capacidades (madurez) Dirigida a: Adquiridores Suministradores Evaluadores Permite la evaluación de procesos software en organizaciones que realicen alguna de las actividades del ciclo de vida del software.

3. ISO 12207: Este estándar "establece un marco de referencia común para los procesos del ciclo de vida software, con una terminología bien definida, que puede ser referenciada por la industria del software” Tiene como objetivo principal proporcionar una estructura común para que compradores, proveedores, desarrolladores, personal de mantenimiento, operadores, gestores y técnicos involucrados en el desarrollo de software usen un lenguaje común. Contiene procesos, actividades y tareas para aplicar durante la adquisición de un sistema que contiene software, un producto software puro o un servicio software, y durante el suministro, desarrollo, operación y mantenimiento de productos software.

4. ISO/IEC 17799 (denominada también como ISO 27002) es un estándar para la seguridad de la información. Este estándar internacional de alto nivel para la administración de la seguridad de la información, fue publicado por la ISO en diciembre de 2000 con el objeto de desarrollar un marco de seguridad sobre el cual trabajen las organizaciones. Se define como una guía en la implementación del sistema de administración de la seguridad de la información, se orienta a preservar los siguientes principios de la seguridad informática: Confidencialidad. Asegurar que únicamente personal autorizado tenga acceso a la información. Integridad. Garantizar que la información no será alterada, eliminada o destruida por entidades no autorizadas.

No hay comentarios.:

Publicar un comentario