Auditoría en sistemas

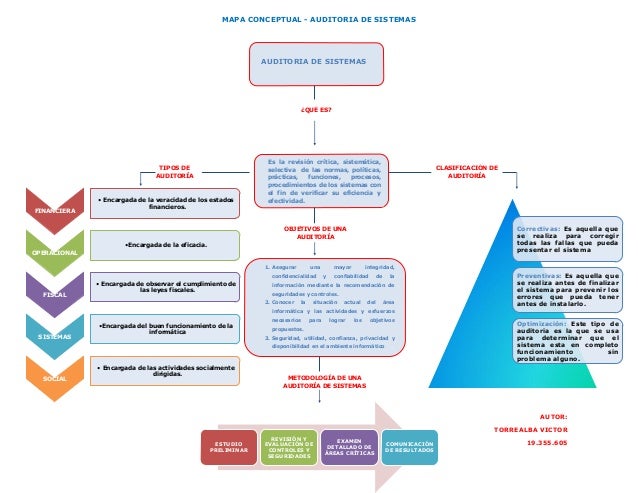

Es la rama que se encarga de llevar a cabo la evaluación de normas, controles, técnicas y procedimientos que se tienen establecidos en una empresa para lograr confiabilidad, oportunidad, seguridad y confidencialidad de la información que se procesa a través de los sistemas de información. La auditoría de sistemas es una rama especializada de la auditoría que promueve y aplica conceptos de auditoría en el área de sistemas de información

Auditoría de Información

La auditoría de la información es una rama especializada de la auditoría que promueve y aplica conceptos de auditoría en el área de sistemas de información. El objetivo final que tiene el auditor es dar recomendaciones a la alta gerencia para mejorar o lograr un adecuado control interno en ambientes de tecnología informática con el fin de lograr mayor eficiencia operacional y administrativa.

Auditoría en sistemas de información

La auditoría de los sistemas de información se define como cualquier auditoría que abarca la revisión y evaluación de todos los aspectos (o de cualquier porción de ellos) de los sistemas automáticos de procesamiento de la información, incluidos los procedimientos no automáticos relacionados con ellos y las interfaces correspondientes.

AUDITOR DE SISTEMAS

Un auditor de sistemas de Información es de suma importancia en una entidad, conoceremos algunos conceptos a continuación:

-“Un auditor de sistemas es el encargado de evaluar y analizar los procesos informáticos, se encarga de identificar los problemas o posibles problemas, cabe anotar que el auditor debe abstenerse de dar recomendaciones a la organización, que sean de carácter innecesarios o que puedan ser riesgosos para la compañía.”

Se le debe facilitar e incentivar confianza con el o los auditados basándose en una actuación enteramente transparente y manejando un perfil humilde.

Características:

1. Posee una mezcla de conocimientos de auditoría financiera y de informática en general. En el área de informática, se debe tener conocimientos básicos de: Desarrollo de SI, Sistemas Operativos, Telecomunicaciones, Administración de Bases de datos, redes locales, Seguridad física, Administración de datos, Automatización de oficinas (ofimática), Comercio Electrónico de datos.

2. Especialización en función de la importancia económica que tienen distintos componentes financieros dentro del entorno empresarial.

3. Conocer técnicas de administración de empresas y de cambio, ya que las recomendaciones y soluciones que aporte deben estar alineadas a los objetivos de la empresa y a los recursos que poseen.

4. Tener un enfoque de calidad Total, lo cual hará que sus conclusiones y trabajo sean reconocidos como un elemento valioso dentro de la empresa y que los resultados sean aceptados en su totalidad.

5. Es responsable de establecer los objetivos de control que reduzcan o eliminen la exposición al riesgo de control interno.

Responsabilidades del auditor Informático:

1. Verificación del control interno tanto de las aplicaciones como de los SI, periféricos, etc.

2. Análisis de la administración de Sistemas de información, desde un punto de vista de riesgo de seguridad, administración y efectividad de la administración.

3. Análisis de la integridad, fiabilidad y certeza de la información a través del análisis de aplicaciones.

4. Auditoria del riesgo operativo de los circuitos de información.

5. Análisis de la administración de los riesgos de la información y de la seguridad implícita.

6. Verificación del nivel de continuidad de las operaciones.

7. Análisis del Estado del Arte tecnológico de la instalación revisada y las consecuencias empresariales que un desfase tecnológico puede acarrear.

8. Diagnóstico del grado de cobertura que dan las aplicaciones a las necesidades estratégicas y operativas de información de la empresa.

CERTIFICACIONES

Certificaciones CISA, CISM, CGEIT y CRISC

Certificaciones CISA, CISM, CGEIT y CRISC

ISACA ofrece cuatro certificaciones, las cuales son reconocidas a nivel mundial para los profesionales de Auditoría, Seguridad, Gobierno y Riesgo de TI, para esto ISACA lleva a cabo exámenes de certificación dos veces al año, en junio y diciembre.

Los requisitos para certificarte son los sigueintes:

- Aprobar el examen

- Experiencia relevante

- Apegarte al código de ética ISACA

- Apegarte al programa de educación profesional continua

- Cumplimiento con los estándares de ISACA

En este capítulo apoyamos a nuestros candidatos a obtener la certificación a través de talleres de preparación presentados por expertos locales en la materia.

Certified Information Systems Auditor (CISA)

Mejorar su carrera mediante la obtención de CISA-mundo-renombrado como el nivel de logro para los que la auditoría, controlar, supervisar y evaluar las tecnologías de la información y de los sistemas de negocio.

La designación CISA es una certificación reconocida a nivel mundial para el control de auditoría de SI, seguridad y profesionales de la seguridad. Siendo CISA-certificada muestra sus experiencia en auditoría, habilidades y conocimientos, y demuestra que son capaces de evaluar las vulnerabilidades, informe sobre el cumplimiento y controla instituto dentro de la empresa.

Certificación CISA:

- Confirma su conocimiento y experiencia

- Cuantifica y comercializa su experiencia

- Demuestra que usted ha ganado y mantenido el nivel de conocimientos necesarios para satisfacer los desafíos dinámicos de una empresa moderna

- Es reconocida mundialmente como la marca de excelencia para el profesional de auditoría de SI

- Combina la consecución de pasar un examen completo con el reconocimiento del trabajo y la experiencia educativa, que le proporciona credibilidad en el mercado.

- Aumenta su valor a su organización

- le da una ventaja competitiva frente a sus compañeros cuando se busca el crecimiento del empleo

- Le ayuda a lograr un alto nivel profesional a través de requisitos de ISACA para la educación continua y la conducta ética

Certified Information Security Manager (CISM)

CISM significa un mayor potencial de ingresos y la promoción profesional. Recientes estudios independientes alinean constantemente CISM como uno de los más caros y el pago de las certificaciones solicitadas.

Mejorar su ventaja competitiva

Demostrar su experiencia de gestión de seguridad de la información.

La certificación CISM única gestión centrada promueve prácticas internacionales de seguridad y reconoce a la persona que dirige, diseña y supervisa y evalúa la seguridad de información de una empresa.

La certificación CISM:

- Demuestra su comprensión de la relación entre un programa de seguridad de la información y los objetivos de negocio y objetivos más amplios

- se distingue por tener no sólo la experiencia en seguridad de la información, sino también el conocimiento y la experiencia en el desarrollo y gestión de un programa de seguridad de la información

- Le sitúa en una red selecta

- Se considera esencial para la formación continua, desarrollo de la carrera y la entrega de valor a las empresas.

CERTIFICACIÓN CGEIT (Certified in the Governance of Enterprise IT)

El programa de certificación CGEIT fue diseñado específicamente para los profesionales encargados de satisfacer las necesidades de gobierno de TI de una empresa. Introducido en 2007, la designación CGEIT está diseñado para profesionales que manejan, prestar servicios de asesoramiento y/o garantía, y/o que de alguna manera apoyar la gobernabilidad de TI de una empresa y desean ser reconocidos por su gobierno de TI relacionados con la experiencia y el conocimiento, CGEIT se basa en ISACA y el IT Governance Institute (ITGI) propiedad intelectual y el aporte de expertos en la materia en todo el mundo.

CGEIT se ha desarrollado específicamente para profesionales de IT y de negocio que tienen una importante gestión, asesoramiento, o el papel de garantía en relación con la gobernanza de TI empresarial y para aquellos y que tienen experiencia en las siguientes áreas:

- Marco de Gobierno IT

- Alineamiento Estratégico

- Valor de la entrega

- Gestión de Riesgos

- Gestión de Recursos

- Medición del desempeño

CERTIFICACIÓN CRISC (Certified in Risk and Information Systems Control)

La designación CRISC certifica que tienen conocimientos y experiencia en la identificación y

evaluación de riesgos y en el diseño implementación monitoreo y mantenimiento basado en el

riesgo eficiente y eficaz del control

Introducido en 2010, el certificado en sistemas de información de riesgos y control de la

certificación (CRISC), esta destinado a reconocer una amplia gama de profesionales de IT y

empresariales por su conocimiento de los riesgos de la empresa y su capacidad para diseñar,

implementar y mantener el sistema de información (SI) lo mantiene controlado para mitigar tales

riesgos

CRISC se basa en la investigación de mercado independiente a los aportes de miles de expertos

en la materia de todo el mundo, asi como la propiedad intelectual de ISACA, incluyendo el riesgo

de IT y COBIT.

Aquellos que adquieren la designación CRISC benefician a sus empresas y cumplen las demandas

de negocios riesgosos, los profesionales IT entiendan los riegos del negocio y tiene el conocimiento

técnico para implementar un adecuado control IS.

Esta certificación es para profesionales de IT y que se trabajan a nivel operativo para mitigar los

riesgos y que tienen experiencia de trabajo en las siguientes aéreas:

Identificación, valoración y evaluación de riesgos

- Responsable de riesgos

- Monitoreo de riesgos

- Diseño e implementación del control IS

- Monitoreo y mantenimiento del control IS